Az Apple felhasználók óvakodnak a rosszindulatú programokban Az MS Word-t a MacOS megfertőzésére használja

Makró alapú támadások rosszindulatú Microsoft Word dokumentumokból ered már egy ideig léteznek, ahogyan még mindig figyelembe vesszük az egyik leghatékonyabb módja a Windows-gép kompromisszumának. Úgy tűnik, hogy ez a támadási forma is a Mac-hez megy.

A biztonsági kutatóknak sikerült azonosítaniuk egy ilyen támadást egy Mac eszközön egy Word fájl segítségével "Egyesült Államok szövetségesei és riválisai a Trump győzelmének - Carnegie Alapítvány a nemzetközi békéért". A fájlban elrejtett beágyazott makró, amely akkor indítható el, ha a felhasználó egy olyan Word alkalmazásban nyitja meg a dokumentumot, amely úgy lett beállítva, hogy engedélyezze a makrókat.

Ha a felhasználó úgy dönt, hogy megnyitja a fájlt a figyelmeztető jelzés ellenére, akkor a a beágyazott makró ellenőrzi, hogy fut-e a LittleSnitch biztonsági tűzfal. Ha nem, akkor a makró letölti a titkosított terhelést a securitychecking.org webhelyről. A letöltés befejezése után a a makró ezután dekódolja a hasznos terhelést kemény kódolású kulcs használatával, majd a hasznos terhelés végrehajtásával.

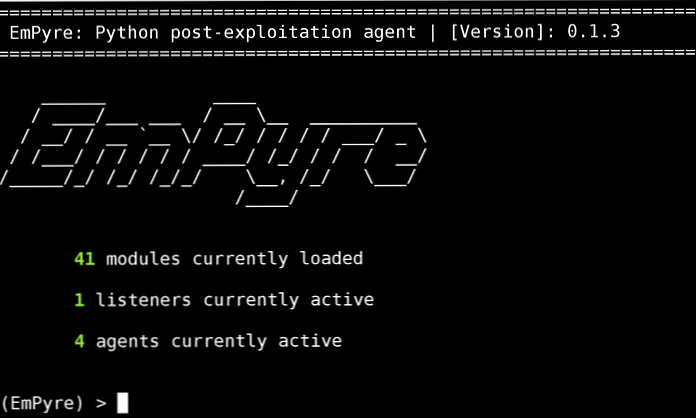

A biztonsági kutatók szerint a makróban található Python-alapú kód szinte egy egy ismert nyílt forráskódú kiaknázási keretrendszer közvetlen másolata Mac-nek, az EmPyre-nek. Míg a kutatók nem tudják a kezüket a securitychecking.org által szolgáltatott hasznos terheléssel, az EmPyre összetevők azt jelentik, hogy a makró potenciálisan webkamerák megfigyelésére használható, ellopni a kulcstartóban tárolt jelszavakat és titkosítási kulcsokat, és hozzáférhet a böngészési előzményekhez.

Ez a rosszindulatú Word fájl az első alkalommal próbálkozik kompromisszumot jelent a Mac-en a makró használatával. Bár a rosszindulatú programok nem különösebben haladnak előre, nem tagadható A makrók még mindig nagyon hatékonyak, ha a gépet veszélyeztetik. A Mac-felhasználóknak mostantól különösen ébernek kell lenniük, amikor a Word-fájlokat illeti.

Forrás: Ars Technica