Hogyan kell felismerni a számítógép és az e-mail felügyeletet vagy kémprogramokat

IT Pro-ként rendszeresen figyelemmel kísérem az alkalmazottak számítógépeit és e-mailjeit. Alapvető fontosságú a munkahelyi környezetben adminisztratív célokra, valamint a biztonság érdekében. Az e-mailek felügyelete lehetővé teszi például, hogy blokkolja a vírusokat vagy kémprogramokat tartalmazó mellékleteket. A probléma megoldásához az egyetlen alkalom, hogy csatlakozzam a felhasználók számítógépéhez, és közvetlenül a számítógépen dolgozzam.

Ha azonban úgy érzi, hogy figyelemmel kíséri, ha nem kell, van néhány kis trükk, amellyel meghatározhatja, hogy igaza van. Először is, figyelemmel kell kísérnie a számítógépet, azt jelenti, hogy valós időben figyelhet mindent, amit a számítógépén csinál. A pornó oldalak blokkolása, a mellékletek eltávolítása vagy a levélszemét blokkolása a beérkezett üzenetekbe való belépés előtt stb. Nem igazán figyeli, hanem inkább a szűrés.

Az egyik BIG-probléma, amit a mozgás előtt szeretnék kiemelni, hogy ha vállalati környezetben vagyunk, és úgy gondolja, hogy figyelemmel kíséri, akkor feltételezzük, hogy látni fogják mindent, amit csinálsz a számítógépen. Tegyük fel, hogy nem tudod ténylegesen megtalálni azt a szoftvert, amely mindent rögzít. A vállalati környezetekben a számítógépek úgy vannak kialakítva és újra konfigurálva, hogy szinte lehetetlen észlelni semmit, hacsak nem hacker. Ez a cikk inkább az otthoni felhasználókra irányul, akik úgy vélik, hogy egy barát vagy családtag megpróbálja figyelni őket.

Számítógép-monitorozás

Tehát most, ha még mindig úgy gondolja, hogy valaki kémkedik rajtad, itt van az, amit tehetsz! A legegyszerűbb és legegyszerűbb módja annak, hogy valaki bejelentkezhet a számítógépre a távoli asztal használatával. A jó dolog az, hogy a Windows nem támogat több párhuzamos kapcsolatot, miközben valaki be van jelentkezve a konzolba (erre hack van, de nem aggódnék). Ez azt jelenti, hogy ha bejelentkezett az XP, 7 vagy Windows 8 számítógépre, és valaki csatlakozni szeretne ehhez a BUILT-IN REMOTE DESKTOP A Windows jellemzője, a képernyő zárolva lesz, és azt mondaná, hogy ki van csatlakoztatva.

Akkor miért hasznos ez? Ez azért hasznos, mert azt jelenti, hogy valaki csatlakozni tud a YOUR munkamenetéhez anélkül, hogy észrevenné vagy a képernyőn átvenné, harmadik féltől származó szoftvert használnak. 2014-ben azonban senki nem lesz olyan nyilvánvaló, és sokkal nehezebb észlelni harmadik féltől származó szoftver lopakodó szoftvert.

Ha harmadik féltől származó szoftvert keresünk, amelyet általában távvezérlő szoftvernek vagy virtuális hálózati számítástechnikai (VNC) szoftvernek neveznek, akkor semmiből kell indulnunk. Általában, ha valaki ilyen típusú szoftvert telepít a számítógépére, akkor azt meg kell tennie, amíg nem vagy ott, és újra kell indítania a számítógépet. Tehát az az első dolog, ami rátalálhat, ha a számítógépet újraindították, és nem emlékszel arra, hogy csinálod.

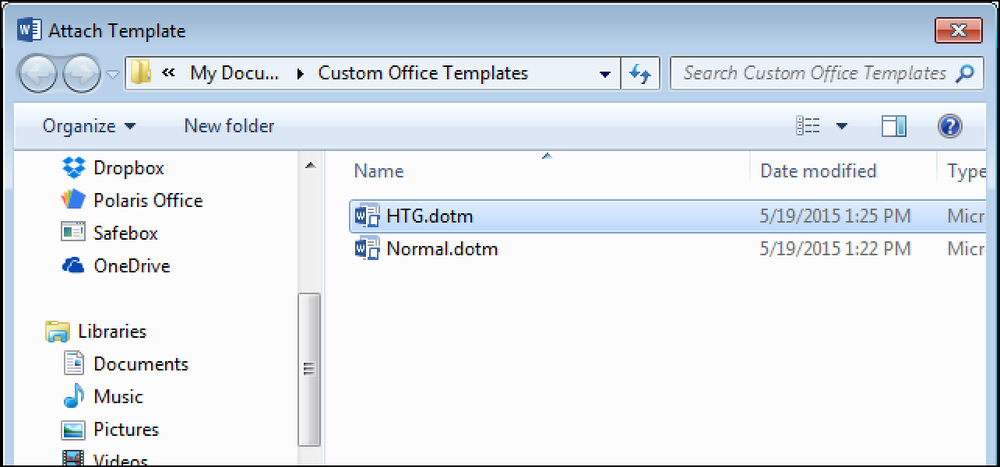

Másodszor, be kell jelentkeznie a Start menü - Minden program és hogy van-e telepítve valami VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC stb. Sokszor az emberek hanyagak, és azt mutatják, hogy egy normális felhasználó nem fogja tudni, hogy mi a szoftver, és egyszerűen figyelmen kívül hagyja azt. Ha bármelyik ilyen program telepítve van, akkor valaki csatlakozhat a számítógépéhez anélkül, hogy tudná, amíg a program Windows háttérben fut a háttérben..

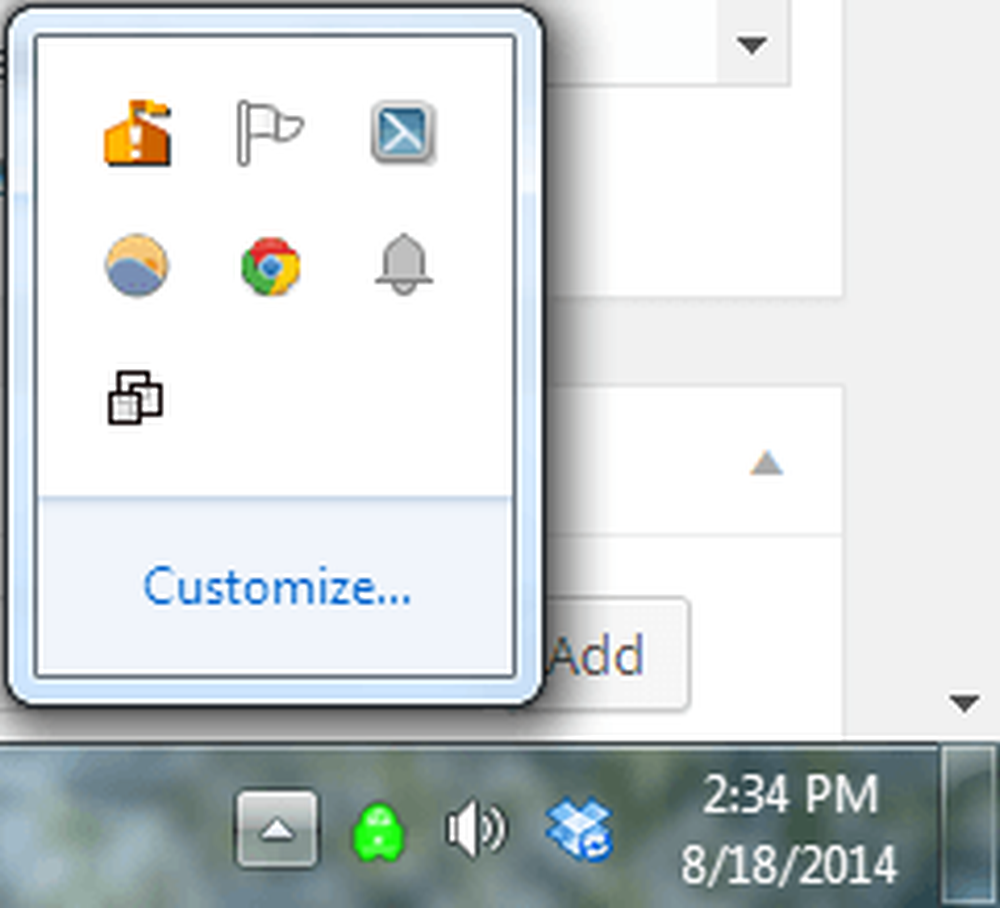

Ez a harmadik ponthoz vezet. Általában, ha a fent felsorolt programok valamelyike telepítve van, a tálcán egy ikon jelenik meg, mert folyamatosan kell működnie.

Ellenőrizze az összes ikont (még a rejtetteket is), és nézze meg, mi fut. Ha talál valamit, amiről nem hallott, végezzen egy gyors Google keresést, hogy lássa, mi jelenik meg. Meglehetősen könnyű a szoftver felügyelete a tálca ikonjának elrejtésére, így ha nem lát semmit szokatlan ott, nem jelenti azt, hogy nincs telepítve a felügyeleti szoftver.

Tehát, ha semmi sem jelenik meg a nyilvánvaló helyeken, lépjünk tovább a bonyolultabb dolgokra.

Ellenőrizze a tűzfal portjait

Ismét azért, mert ezek harmadik féltől származó alkalmazások, csatlakozniuk kell a Windowshoz különböző kommunikációs portokon. A portok egyszerűen egy virtuális adatkapcsolat, amellyel a számítógépek közvetlenül megosztják az információkat. Mint már tudja, a Windows beépített tűzfalat tartalmaz, amely biztonsági okokból blokkolja a bejövő portokat. Ha nem futtat FTP-helyet, akkor miért kell nyitnia a 23-as portot, jobbra?

Tehát ahhoz, hogy ezek a harmadik felek alkalmazásai csatlakozhassanak a számítógéphez, át kell mennie egy porton, amelyet a számítógépen kell megnyitni. Az összes nyílt portot ellenőrizheti Rajt, Vezérlőpult, és Windows tűzfal. Ezután kattintson a gombra Engedje meg a funkciók programját a Windows tűzfalon keresztül a bal kéz felől.

Itt látható a programok listája, amelyek mellett jelölőnégyzetek találhatók. Az ellenőrzöttek „nyitottak”, és a be nem jegyzett vagy nem jegyzettek „zárva vannak”. Menjen át a listán, és nézze meg, hogy van-e olyan program, amely nem ismeri a VNC-t, a távirányítót, stb. Ha igen, akkor letilthatja a programot a jelölőnégyzet bejelölésével!

Ellenőrizze a kimenő kapcsolatokat

Sajnos ez egy kicsit bonyolultabb. Bizonyos esetekben előfordulhat, hogy bejövő kapcsolat van, de sok esetben a számítógépre telepített szoftver csak kimenő kapcsolatot létesít a szerverrel. A Windows rendszerben az összes kimenő kapcsolat megengedett, ami azt jelenti, hogy semmi sem blokkolva van. Ha a kémprogramok mindegyike rögzít adatokat és elküldi azt egy szerverre, akkor csak kimenő kapcsolatot használ, ezért nem jelenik meg abban a tűzfallistában.

Ahhoz, hogy egy ilyen programot lehessen elkapni, a számítógépünkről a szerverekre kell nézni. Van egy csomó módja annak, hogy ezt megtehessük, és egy vagy kettőről beszélek. Mint korábban mondtam, most egy kicsit bonyolultabbá válik, mert nagyon titkos szoftverekkel foglalkozunk, és nem fogod könnyen megtalálni.

TCPView

Először töltse le a Microsoft nevű TCPView programot. Ez egy nagyon kicsi fájl, és nem is kell telepítenie, csak törölje ki, és kattintson duplán TCPView. A főablak így néz ki, és valószínűleg nincs értelme.

Alapvetően a számítógép és a számítógép közötti összes kapcsolatot mutatja. A bal oldalon a folyamat neve, amely a futó programok, azaz a Chrome, a Dropbox stb. Távoli cím és Állapot. Menj előre, és rendezd az Állam oszlopot, és nézd meg az összes felsorolt folyamatot ALAPÍTOTT. A megállapított eszközök, hogy jelenleg nyitott kapcsolat van. Ne feledje, hogy a kémprogramok nem mindig kapcsolódnak a távoli kiszolgálóhoz, ezért jó ötlet, hogy a program nyitva maradjon, és figyelemmel kísérje az új folyamatokat, amelyek megjelenhetnek a létrehozott állapotban.

Az, amit szeretne tenni, szűrje ki azt a folyamatot, amelynek nevét nem ismeri fel. A Chrome és a Dropbox jó és nincs ok riasztásra, de mi az openvpn.exe és rubyw.exe? Nos, az én esetemben VPN-t használok az internethez való csatlakozáshoz, így ezek a folyamatok a VPN-szolgáltatásomhoz tartoznak. Azonban csak Google-szolgáltatásokat tehet, és gyorsan kiszámíthatja azt. A VPN szoftver nem kémkedő szoftver, ezért nincs gond. Ha egy folyamatot keres, azonnal meg tudja állapítani, hogy biztonságban van-e, ha csak a keresési eredményeket nézzük.

Egy másik dolog, amit ellenőrizni szeretne, az Sent Packets, Sent Bytes stb., A jobb oldali oszlopok. Rendezés az elküldött bájtok szerint, és azonnal láthatja, hogy melyik folyamatot küldi el a legtöbb adat a számítógépről. Ha valaki figyelemmel kíséri a számítógépet, akkor bárhol kell elküldeni az adatokat, így hacsak a folyamat elrejtése rendkívül jól van, itt kell látnia.

Folyamat Explorer

Egy másik program, amelyet a számítógépen futó folyamatok megtalálására használhat, a Process Explorer a Microsoft-ból. Amikor futtatja, egy csomó információt fog látni minden egyes folyamatról és még a szülőfolyamatokban futó gyermekfolyamatokról is.

A Process Explorer elég félelmetes, mert összeköti a VirusTotal-ot, és azonnal meg tudja mondani, ha egy folyamatot rosszindulatúnak találtak-e vagy sem. Ehhez kattintson a gombra Opciók, VirusTotal.com majd kattintson a gombra Ellenőrizze a VirusTotal.com-t. A webhelyükre kattintva elolvashatja a TOS-t, csak zárja be és kattintson Igen a program párbeszédablakában.

Miután ezt megtette, egy új oszlop jelenik meg, amely a folyamatok egy részét mutatja az utolsó szkennelési észlelési arány. Nem lesz képes az összes folyamathoz hozzáadni az értéket, de jobb, mint a semmi. Azoknál, amelyek nem rendelkeznek pontszámmal, menjen előre, és manuálisan keresse meg ezeket a folyamatokat a Google-ban. Azok számára, akiknek pontszámok vannak, azt akarod, hogy nagyon mondjuk 0 / XX. Ha ez nem 0, menjen előre, és a Google a folyamatot, vagy kattintson a számokra, amelyeket a VirusTotal webhelyre kell vinni.

Arra is törekszem, hogy rendezzem a listát a cég neve és minden olyan folyamat között, amely nem tartalmaz egy listát, a Google-t ellenőrizem. Azonban még ezeknél a programoknál még nem látja az összes folyamatot.

A rootkitek

Van még egy klasszikus lopakodó program is, melyet rootkit-nek nevezünk, melyeket a fenti két program még nem fog látni. Ebben az esetben, ha nem találsz semmilyen gyanúsat a fenti folyamatok ellenőrzése során, akkor még robusztusabb eszközöket is meg kell próbálnod. A Microsoft egy másik jó eszköze a Rootkit Revealer, de nagyon régi.

Egyéb jó anti-rootkit eszközök a Malwarebytes Anti-Rootkit Beta, amit nagyon ajánlom, mivel a rosszindulatú szoftverek 2014-ben # 1-ben kerültek rangsorolásra..

Azt javaslom, hogy telepítse ezeket az eszközöket, és futtassa azokat. Ha bármit találnak, távolítson el vagy töröljön mindent, amit javasol. Ezenkívül telepítenie kell az anti-malware és anti-virus szoftvert. Sok ilyen lopakodó program, amelyet az emberek használnak, rosszindulatú programoknak / vírusoknak tekintik, így eltávolításra kerülnek, ha a megfelelő szoftvert futtatják. Ha valami észlelhető, győződjön meg róla, hogy a Google-nak megvan, hogy megtudja, hogy felügyeleti-e a szoftvert.

E-mail és webhely felügyelet

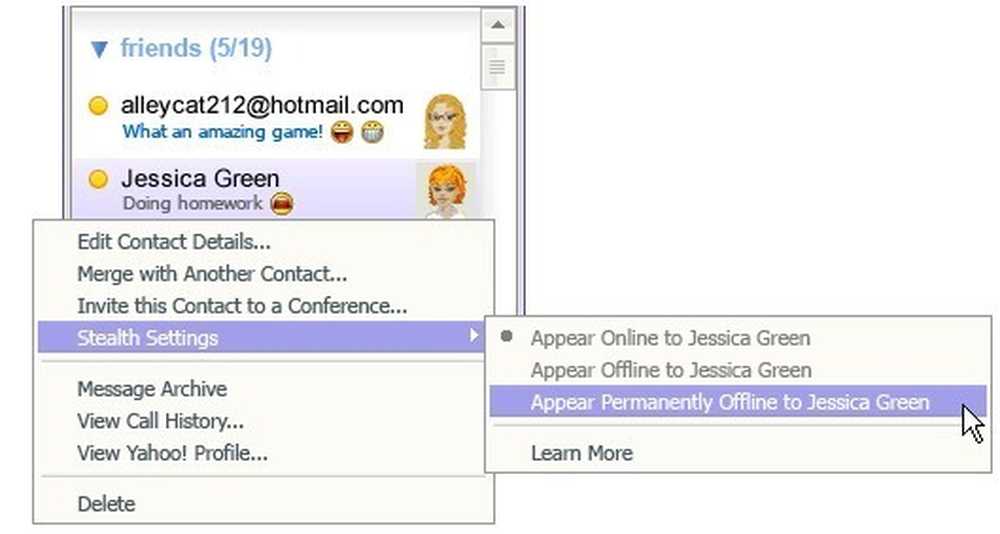

Annak ellenőrzésére, hogy az e-mailjeit figyelik-e, bonyolult, de a cikk egyszerű dologjához ragaszkodunk. Amikor elküld egy e-mailt az Outlookból, vagy néhány e-mail kliensről a számítógépen, mindig csatlakoznia kell egy e-mail kiszolgálóhoz. Most már közvetlenül csatlakozhat, vagy csatlakozhat a proxy szerverrel, amely kérést fogad el, módosítja vagy ellenőrzi, és továbbítja azt egy másik szerverre.

Ha egy e-mail vagy webes böngészéshez proxy-kiszolgálón megy keresztül, akkor a hozzáférhető webhelyek vagy az Ön által írt e-mailek elmenthetők és később megtekinthetők. Ellenőrizheti mindkettőt, és itt van. Az IE-hez menjen Eszközök, azután internetes lehetőségek. Kattintson a kapcsolatok fül és válassza ki LAN-beállítások.

Ha be van jelölve a Proxy-kiszolgáló mező, és rendelkezik egy helyi IP-címmel, amely port-számmal rendelkezik, akkor ez azt jelenti, hogy először egy helyi kiszolgálón megy keresztül, mielőtt eléri a webszervert. Ez azt jelenti, hogy minden olyan webhely, amelyet először látogat meg, egy másik szervert futtat, amely valamilyen szoftvert futtat, amely vagy blokkolja a címet, vagy egyszerűen csak bejelentkezik. Az egyetlen alkalom, hogy valamivel biztonságosabb lenne, ha a látogatott webhely SSL-t használ (HTTPS a címsorban), ez azt jelenti, hogy a számítógépről a távoli szerverre küldött mindent titkosított. Még akkor is, ha a vállalat az adatokat egymás között rögzítené, titkosítva lenne. Azt mondom, hogy valamilyen biztonságban van, mert ha a számítógépére telepítve van a kémprogram, akkor képes rögzíteni a billentyűleütéseket, és így rögzítheti azokat a biztonságos webhelyeket, amelyeket beír..

A vállalati e-mailek esetében ugyanazt a dolgot, a POP és az SMTP levelezőszerverek helyi IP-címét ellenőrzi. Az Outlook programban ellenőrizheti a következőt: Eszközök, E-mail fiókok, és kattintson a Módosítás vagy a Tulajdonságok elemre, és keresse meg a POP és az SMTP kiszolgáló értékeit. Sajnos a vállalati környezetekben az e-mail szerver valószínűleg helyi, ezért Önöket leginkább figyelemmel kísérik, még akkor sem, ha nem proxy.

Mindig óvatosnak kell lennie az e-mailek vagy a webhelyek böngészése közben az irodában. Ha megpróbáljuk áttörni a biztonságot, akkor is bajba kerülhet, ha megtudják, hogy megkerülik a rendszerüket! Az emberek nem kedvelik ezt, tapasztalatból elmondhatom! Azonban szeretné biztosítani a webböngészést és az e-mail tevékenységet, a legjobb megoldás az, hogy VPN-t használjon, mint a privát internet-hozzáférés.

Ehhez telepítenie kell a szoftvert a számítógépre, amelyet először nem lehet végrehajtani. Ha azonban lehetséges, elég biztos lehet benne, hogy senki sem tudja megnézni, mit csinál a böngészőjében, amíg nincs telepítve a helyi kémprogram. Nincs semmi, ami elrejtheti tevékenységeit a helyileg telepített kémprogramoktól, mert rögzíthet billentyűleütéseket, stb., Így próbálja meg a lehető legjobban követni a fenti utasításokat, és tiltsa le a felügyeleti programot. Ha bármilyen kérdése vagy aggodalma van, nyugodtan teheti meg észrevételeit. Élvez!