U2F-kulcs vagy YubiKey-vel rendelkező fiókjainak védelme

A kétfaktoros hitelesítés fontos, de problémás. Ahelyett, hogy beírná a kódot a telefonból, mi van, ha csak beilleszthet egy USB-kulcsot, hogy hozzáférjen a fontos fiókjához?

Ez az U2F - ez egy új szabvány a fizikai hitelesítési tokenek számára. Az aktuális U2F-kulcsok kis USB-eszközök. A bejelentkezéshez nem kell beírnia egy alkalmazásból vagy szöveges üzenetből származó hitelesítési kódot, csak helyezze be az USB biztonsági kulcsot, és nyomja meg a gombot.

Ez a szabvány csak formanyomtatvány, így csak a Chrome, a Firefox és az Opera támogatja, és néhány nagy szolgáltatás: a Google, a Facebook, a Dropbox és a GitHub mind lehetővé teszi, hogy U2F kulcsokat használhasson a fiókjának védelméhez.

Hamarosan még sok más webhelyen használhatja az ilyen típusú USB biztonsági kulcsot a webes hitelesítési API-nak köszönhetően. Ez egy szabványos hitelesítési API lesz, amely minden platformon és böngészőben működik, és támogatja az USB-kulcsokat és más hitelesítési módszereket is. Ez az új API eredetileg FIDO 2.0 néven ismert.

Amire szüksége lesz

Az elkezdéshez csak néhány dologra lesz szüksége:

- FIDO U2F biztonsági kulcs: A fizikai hitelesítési tokenre szüksége lesz az indításhoz. A Google hivatalos dokumentumai azt mondják a felhasználóknak, hogy keressenek FIDO U2F biztonsági kulcsot az Amazon-on és vásároljanak meg. A legjobb eredmény a Yubico, aki együtt dolgozott a Google-lal az U2F fejlesztése előtt, mielőtt más cégek bejelentkeztek volna, és előzőleg USB biztonsági kulcsokat készít. A Yubico U2F kulcs egy jó tét 18 dollárért. A drágább YubiKey NEO szükséges, ha azt Android-eszközzel NFC-n keresztül szeretné használni, bár azt mondhatjuk, hogy ez a szolgáltatás még kevesebb szolgáltatásra korlátozódik, így valószínűleg nem éri meg a többletköltséget ezen a ponton idő.

- Google Chrome, Mozilla Firefox vagy Opera: A Chrome a Windows, Mac, Linux, Chrome OS és még az Android operációs rendszereken is működik, ha van egy U2F-kulcs, amely az NFC-n keresztül vezeték nélküli módon hitelesíthető. A Mozilla Firefox most U2F-támogatással rendelkezik, de alapértelmezés szerint letiltja, és egy rejtett opcióval engedélyezhető. (Az Opera támogatja az U2F biztonsági kulcsokat is, mivel a Google Chrome-on alapul.)

Ha olyan platformról jelentkezik be, amely nem támogatja a biztonsági kulcsokat - például egy iPhone-on található böngészőt, a Microsoft Edge-t a Windows PC-n, vagy a Safari-t egy Mac számítógépen, akkor továbbra is hitelesítheti a régi vágást, a telefonra küldött kód.

Ha van olyan kulcs, amely támogatja az NFC-t, akkor érintse meg azt az Android-eszköz hátoldalán, amikor bejelentkezik a hitelesítésre, amikor kéri. Ez nem működik iPhone-on, mivel csak Android biztosítja az alkalmazásokhoz az NFC-hardverhez való hozzáférést.

Az U2F beállítása a Google Fiókjához

Menjen a Google.com oldalra, és jelentkezzen be Google-fiókjával. Kattintson a Google jobb oldalának jobb felső sarkában található profilképre, és válassza ki a "Fiókom" lehetőséget a fiókjával kapcsolatos információk megtekintéséhez.

A Fiókom lapon kattintson a „Jelentkezzen be a Google-ba” gombra, majd kattintson a „Kétlépcsős ellenőrzés” -re, vagy kattintson ide, hogy egyenesen az oldalra lépjen. Kattintson a „További lépés” linkre, majd kattintson a „Biztonsági kulcs” linkre..

Távolítsa el a kulcsot az USB-portról, ha már be van helyezve. Kattintson a „Tovább” gombra, csatlakoztassa a biztonsági kulcsot, és nyomja meg a gombot, ha van ilyen. Kattintson a „Kész” lehetőségre, és ez a kulcs a Google-fiókjához kapcsolódik.

Amikor új számítógépről jelentkezik be, az USB biztonsági kulcs segítségével kéri a hitelesítést. Csak tegye be a kulcsot, és nyomja meg a gombot, amikor erre kéri. Ha rendelkezik YubiKey NEO-val, akkor ezt az NFC-vel is beállíthatja Android-telefonjára, ha kívánja.

Ha nincs biztonsági kulcsja vagy bejelentkezik egy olyan eszközből vagy böngészőből, amely ezt nem támogatja, akkor továbbra is használhatja az SMS-hitelesítést vagy egy másik kétlépcsős hitelesítési módot, amelyet a Google-fiók biztonsági beállításaiban konfigurált..

Az U2F beállítása Facebook-fiókjához

Az U2F biztonsági kulcsának engedélyezéséhez Facebook-fiókjához látogasson el a Facebook webhelyére, és jelentkezzen be fiókjával. Kattintson az oldal jobb felső sarkában lévő lefelé mutató nyílra, válassza a „Beállítások” lehetőséget, kattintson a „Biztonság és bejelentkezés” gombra a Beállítások oldal bal oldalán, majd kattintson a „Szerkesztés” gombra a Két tényező hitelesítés használata oldalon. Ide kattintva egyenesen a kéttényezős hitelesítési beállítások oldalra is kattinthat.

Kattintson a Biztonsági kulcsok jobb oldalán található „Kulcs hozzáadása” hivatkozásra az U2F-kulcs hitelesítési módszerként való hozzáadásához. Itt további kétfaktoros hitelesítési módszereket is hozzáadhat, ideértve az okostelefonra küldött szöveges üzeneteket és az Ön számára kódokat generáló mobilalkalmazásokat..

Helyezze be az U2F biztonsági kulcsot a számítógép USB-portjába, és kéréskor nyomja meg a gombot. Ezt követően megadhatja a kulcs nevét.

Ha elkészült, kattintson a „Kétfaktoros hitelesítés beállítása” lehetőségre, hogy a biztonsági kulcs bejelentkezzen.

Amikor a jövőben jelentkezik be a Facebook-ba, a rendszer tovább fogja kérni a biztonsági kulcs beillesztését. A „Másik módszer használata” linkre kattintva és egy másik kétfaktoros hitelesítési módot is kiválaszthat. Például egy okostelefonra küldhet szöveges üzenetet, ha nincs USB-kulcsod.

Hogyan állítsuk be az U2F-et a Dropbox fiókjához

Ha ezt a Dropbox segítségével szeretné beállítani, látogasson el a Dropbox webhelyére, és jelentkezzen be fiókjával. Kattintson az ikonra bármelyik oldal jobb felső sarkában, válassza a „Beállítások” lehetőséget, majd kattintson a „Biztonság” fülre. Itt is kattintson ide, hogy egyenesen a fiók biztonsági oldalára lépjen.

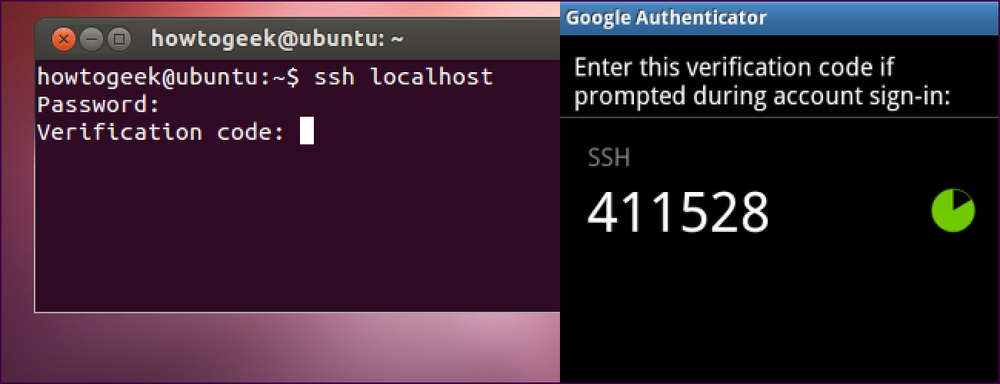

Ha még nem engedélyezte a kétlépcsős ellenőrzést, kattintson a „Ki” kapcsolóra a kétlépcsős ellenőrzés jobb oldalán, hogy bekapcsolja. Biztonsági kulcs hozzáadása előtt be kell állítania SMS-hitelesítést vagy mobil hitelesítő alkalmazást, például a Google Hitelesítőt vagy az Authy-t. Ez lesz a visszaesés.

Ha elkészült, vagy ha már engedélyezte a kétlépcsős hitelesítést, kattintson a Biztonsági kulcsok melletti „Hozzáadás” gombra.

Kattintson az oldalon megjelenő lépésekre, helyezze be az USB biztonsági kulcsot, és nyomja meg a gombot, amikor erre kéri.

A következő alkalommal, amikor bejelentkezik a Dropboxba, a rendszer kéri, hogy helyezze be az USB biztonsági kulcsot, és nyomja meg a gombot. Ha nem rendelkezik, vagy a böngészője nem támogatja, akkor SMS-ben küldött vagy mobil hitelesítő alkalmazás által generált kódot használhat..

Az U2F beállítása GitHub-fiókjához

A GitHub-fiók biztonsági kulcsokkal való védelméhez menjen a GitHub webhelyére, jelentkezzen be, és kattintson az oldal jobb felső sarkában található profilképre. Kattintson a „Beállítások” gombra, majd kattintson a „Biztonság” gombra. Itt is kattintson ide, hogy egyenesen a Biztonsági oldalra lépjen.

Ha még nem állított be kétfaktoros hitelesítést, kattintson a „Két tényező hitelesítés beállítása” gombra, és menjen végig a folyamaton. A Dropboxhoz hasonlóan két tényezőjű hitelesítést is beállíthat a telefonszámára küldött SMS-kódokkal vagy hitelesítő alkalmazással. Ha két faktorú hitelesítést állított be, kattintson a „Szerkesztés” gombra.

A kétfaktoros hitelesítési konfigurációs oldalon görgessen lefelé az alsó részre, majd kattintson a „Biztonsági kulcsok” pontra a „Új eszköz regisztrálása” gombra.

Írja be a kulcs becenevét, kattintson a Hozzáadás gombra, majd helyezze be a kulcsot a számítógép USB-portjába, majd nyomja meg a gombot.

Felkérik, hogy helyezze be a kulcsot, és nyomja meg a gombot, amikor bejelentkezik a GitHubba. Ha nem rendelkezik, az SMS hitelesítés, a kódgeneráló alkalmazás vagy egy szabványos helyreállítási kulcs használható a fiókhoz való hozzáféréshez.

Hogyan állítson be egy YubiKey-t a LastPass-fiókjával

A LastPass támogatja a fizikai USB-kulcsokat is, de nem támogatja a kevésbé költséges U2F-kulcsokat - csak a YubiKey-márkájú kulcsokat támogatja, mint például a YubiKey vagy a YubiKey NEO, amelyek sajnos egy kicsit drágábbak. A LastPass Prémiumra is feliratkozni kell. Ha megfelelsz ezeknek a kritériumoknak, akkor itt állíthatod be.

Nyissa meg a LastPass Vault-t a böngésző LastPass ikonjára kattintva, majd válassza a „My My Vault” lehetőséget. A LastPass.com oldalra is beléphet, és bejelentkezhet fiókjába.

Innen kattintson a bal oldalon található „Fiókbeállítások” fogaskerékre.

Kattintson a „Multifactor Options” fülre, és görgessen lefelé a „Yubico” vagy „YubiKey” opcióra. Kattintson a melletti Szerkesztés ikonra.

Módosítsa az „Engedélyezett” legördülő listát „Igen” -re, majd helyezze a kurzort a „YubiKey # 1” mezőbe. Csatlakoztassa a YubiKey-t, és ha a számítógép felismeri, nyomja meg a gombot. Látnia kell a szövegmezőt, hogy töltse ki a YubiKey generált kódját.

Ismételje meg ezt a folyamatot bármely más YubiKeys-hez, amelyre Ön rendelkezik, és kattintson a „Frissítés” gombra.

Most, amikor bejelentkezik a LastPass rendszerbe, a rendszer kéri, hogy csatlakoztassa a YubiKey-t, és nyomja meg a gombot a biztonságos bejelentkezéshez. Ha van Android-telefonja és egy YubiKey NEO, akkor azt is beállíthatja, hogy az NFC-t használja a LastPass használatával Android-alkalmazás.

Még mindig az U2F első napjaiban vagyunk, de ez a technológia a Web Authentication API-val indul. Az U2F-et fejlesztő FIDO konzorcium olyan cégeket tartalmaz, mint a Google, a Microsoft, az Intel, az ARM, a Samsung, a Qualcomm, a VISA, a MasterCard, az American Express, a PayPal és a számos nagy bank. Olyan sok nagyvállalat bevonásával, sok más weboldal hamarosan elkezdi támogatni az U2F biztonsági kulcsokat és más alternatív hitelesítési módszereket.